Comment choisir le bon certificat SSL pour votre entreprise ?

Dans le monde, 30 000 sites web sont piratés chaque jour. Toutes les 39 secondes, il y a une nouvelle attaque quelque part sur le web.

La confiance est primordiale pour toute transaction commerciale en ligne.

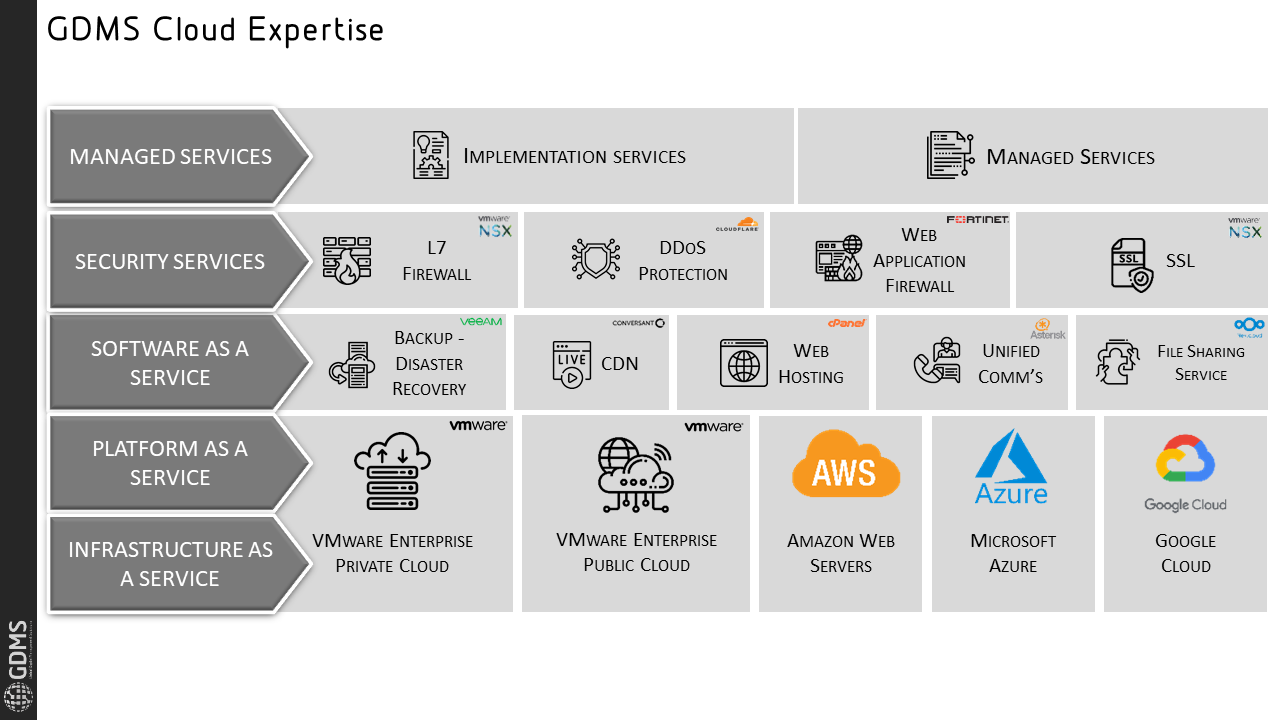

GDMS aide les entreprises à instaurer la confiance et la sécurité dans toute l’Asie. Nous proposons une large gamme de certificats de sécurité tels que les certificats SSL (wildcard, OV, DV…), les certificats de signature de courrier électronique et les solutions de sécurité Web.

L’importance des certificats SSL

Maintenant que les navigateurs affichent des avertissements « non sécurisés » pour les pages web servies par HTTP, la décision de protéger l’ensemble de votre site web avec des certificats SSL/TLS est une évidence. Ce qui n’est pas si évident, c’est de savoir quel type de certificat est le plus judicieux.

Sans conseils, choisir le bon certificat SSL peut être un peu difficile. Mais, c’est bien trop important pour être laissé au hasard. Votre réputation et votre réussite en ligne dépendent d’une décision prise en connaissance de cause. Les acheteurs en ligne sont de plus en plus avisés et les solutions de sécurité des sites web en disent beaucoup plus sur vous que vous ne le pensez. Voici les principaux facteurs à prendre en compte pour décider du certificat SSL qui vous convient le mieux.

Combien de domaines et de sous-domaines devez-vous protéger ?

Les certificats SSL uniques sécurisent un nom de domaine ou une URL. Lorsque vous avez plusieurs domaines et sous-domaines à protéger, les choses peuvent devenir un peu chères et difficiles à gérer. C’est là que les certificats Wildcard et multi-domaines entrent en jeu. Ils vous font économiser de l’argent et simplifient la gestion.

Quelle est l’importance de la validation de l’identité ?

La confiance est aujourd’hui la monnaie la plus précieuse en ligne, quel que soit le type de site web que vous possédez. Tous les certificats SSL incluent un cryptage pour protéger les données en transit, y compris les noms d’utilisateur, les mots de passe et les informations relatives aux cartes de crédit. Mais vous devez décider quel niveau d’authentification de l’identité, également appelé validation, est suffisant pour que vos visiteurs puissent être certains que vous êtes une organisation légitime et non un site de phishing. Plus le certificat SSL est de qualité, plus la validation est approfondie, plus les indicateurs visuels de confiance sont visibles et plus vos visiteurs sont confiants.

Quels sont vos objectifs ?

Si votre réputation en ligne est un facteur clé de votre réussite et que votre objectif est de maximiser les conversions, la confiance est essentielle. Des études montrent que 69 % des acheteurs en ligne recherchent spécifiquement les sites web qui affichent des symboles de confiance. affichent des indicateurs visuels instantanément reconnaissables, et il est prouvé qu’ils augmentent les ventes.

Quel niveau de risque pouvez-vous vous permettre ?

Les certificats SSL sont généralement accompagnés d’une garantie. Ainsi, en cas de piratage ou de violation de données résultant d’une faille dans le certificat, vous êtes couvert. Les niveaux de garantie varient, certains certificats bas de gamme – comme les DV et quelques OV – couvrant jusqu’à 10 000 $ de dommages et certains produits haut de gamme offrant une couverture allant jusqu’à 1 750 000 $.

Règles générales

Si vous gérez un blog ou un site web personnel non commercial, un certificat SSL de validation de domaine (DV) est probablement suffisant. Ils sont rapides, sans fioritures, et offrent un cryptage de base avec une validation par domaine uniquement.

S’il est important de prouver la légitimité de votre organisation, mais que l’EV ne fait pas partie de votre budget, un certificat SSL de validation d’organisation (OV) peut être une bonne solution. Il fournit un peu plus d’authentification et est accompagné d’un sceau de site dynamique cliquable, de sorte que les visiteurs peuvent être sûrs qu’il s’agit bien de vous à l’autre bout du fil. Pour les sites de commerce électronique, la VO doit être le minimum absolu.

Si vous êtes une marque nationale ou internationale, que vous souhaitez maximiser la confiance et les conversions et montrer clairement aux clients que leur sécurité est l’une de vos priorités, un certificat SSL Extended Validation (EV) est la solution. Le processus d’authentification est le plus long et prend donc un peu plus de temps, mais il est accompagné de la barre d’adresse verte, le symbole de confiance le plus universel sur le web. Il est impossible de le falsifier, c’est donc le meilleur moyen d’instaurer la confiance. Une étude de Tec-ED a même montré qu’il est prouvé que EV augmente les conversions.

Vous n’êtes toujours pas sûr ? Nous sommes là pour vous aider.